Uno de los misterios más importantes del universo son los agujeros negros. Son cautivadores por lo mucho que se desconocen, pero desde que se detectaron ondas gravitacionales provocadas por la fusión de dos agujeros negros, hace más de ocho años, una nueva ventana al universo se abrió y los científicos tuvieron la posibilidad de comprender un poco los orígenes de los agujeros negros.

Gracias a los importantes avances del código Posydon en la simulación de poblaciones de estrellas binarias, un equipo internacional de científicos, liderado por la Universidad de Ginebra y con la participación del Instituto de Ciencias del Espacio, el Instituto de Estudios Espaciales de Cataluña, la Universidad del Noroeste y la Universidad de Florida predijeron la existencia de agujeros negros binarios de 30 masas solares en galaxias similares a la Vía Láctea, desafiando teorías anteriores.

El trabajo científico ha sido publicado por la revista Nature Astronomy y ha utilizado por primera vez este software Posydon para investigar la fusión de agujeros negros binarios, proporcionando nuevos conocimientos sobre los mecanismos de formación de la fusión de agujeros negros en galaxias como la Vía Láctea.

Pero, ¿qué son los agujeros negros de masa estelar? Son objetos celestes que nacen del colapso de estrellas que tienen masas de hasta cientos de veces la masa de nuestro sol. Su campo gravitatorio es tan intenso que ni la materia ni la radiación puede evadirlos, lo que dificulta su detección.

Por eso, el hecho de detectar las ondas producidas por la fusión de dos agujeros negros, que tuvo lugar en 2015, por el Laser Interferometry Gravitational-waves Observatory (LIGO) fue un momento decisivo para este asunto. Según el equipo, los dos agujeros negros que se fusionaron en el origen de la señal tenían unas 30 veces la masa del sol y se encontraban a 1.500 millones de años luz de distancia.

Pero todavía quedan muchas preguntas que responder en torno a los agujeros negros, como cuáles son los mecanismos que producen estos agujeros negros, si son el producto de la evolución de dos estrellas, similares a nuestro Sol, pero significativamente más masivas que evolucionan dentro de un sistema binario o si son el resultado de agujeros negros en cúmulos de estrellas densamente poblados que se encuentran por casualidad. También todavía sigue sin responder el hecho de si esto podría estar vinculado a un mecanismo más exótico.

Por tanto, los agujeros negros todavía siguen siendo un misterio, pero los científicos parecen empeñados en resolverlo y han dado un paso más en este trabajo.

El software Posydon está ayudando a proporcionar respuestas más precisas y reconciliar las predicciones teóricas con los datos de las observaciones.

Simone Bavera, autora principal de este estudio, ha señalado en un comunicado que “como es imposible observar directamente la formación de agujeros negros binarios al fusionarse, es necesarsio confiar en simulaciones que reproduzcan sus propiedades de observación”, añadiendo que “hacemos esto simulando los sistemas de estrellas binarias desde su nacimiento hasta la formación de los sistemas de agujeros negros binarios”.

Asimismo, Bavera ha destacado que la capacidad de Posydon para “profundizar en la formación y evolución de la fusión de agujeros negros binarios nos da la esperanza de interpretar futuras observaciones de ondas gravitacionales”.

Konstantinos Kovlakas, investigador del Instituto de Ciencias del Espacio, ha revelado que “proporciona un marco para comprender la física de las estrellas masivas, ya sea aisladas o que formen parte de un sistema binario, y sus fascinantes manifestaciones, como las binarias de rayos X las supernova de tipo la, las exposiciones de rayos gamma y más”.

Interpretar los orígenes de la fusión de agujeros negros binarios, como los observados en 2015, requiere comparar las predicciones del modelo teórico con las observaciones reales. La técnica utilizada para modelar estos sistemas se conoce como “síntesis de población binaria”.

“Esta técnica simula la evolución de decenas de millones de sistemas estelares binarios para estimar las propiedades estadísticas de la población de fuentes de ondas gravitacionales resultantes. Sin embargo, para lograr esto en un marco de tiempo razonable, los y las investigadores/as hasta ahora se han basado en modelos que utilizan métodos aproximados para simular la evolución de las estrellas y sus interacciones binarias. Por lo tanto, la simplificación excesiva de la física estelar para sistemas de una sola estrella y de binarias conduce a predicciones menos precisas», explica Anastasios Fragkos, profesor adjunto en el Departamento de Astronomía de la Facultad de Ciencias de la UNIGE.

Posydon, diseñado como software de código abierto, aprovecha un gran catálogo ya calculado de simulaciones detalladas de estrellas individuales y binarias para predecir la evolución de sistemas binarios aislados. Cada una de estas simulaciones detalladas puede usar hasta 100 horas de CPU en ejecutarse en una supercomputadora, lo que hace que esta técnica de simulación no se aplique directamente a la síntesis de población binaria.

Los modelos anteriores sobreestimaron ciertos aspectos, como la expansión de estrellas masivas, lo que afecta a su pérdida de masa y a las interacciones binarias. Estos elementos son ingredientes clave que determinan las propiedades de la fusión de agujeros negros. Gracias a las simulaciones detalladas de estructura estelar y de interacción binaria totalmente coherentes, Posydon logra predicciones más precisas de la fusión de las propiedades de los agujeros negros binarios, como sus masas y espines.

Este estudio es el primero en utilizar el software Posydon de código abierto recientemente lanzado para investigar la fusión de agujeros negros binarios. Proporciona nuevos conocimientos sobre los mecanismos de formación de la fusión de agujeros negros en galaxias como la nuestra. El equipo de investigación está desarrollando actualmente una nueva versión de Posydon, que incluirá una biblioteca más grande de simulaciones estelares y binarias detalladas, capaz de simular binarias en una gama más amplia de tipos de galaxias.

Vídeo: https://www.youtube.com/watch?v=2OJ6lCFS29Y

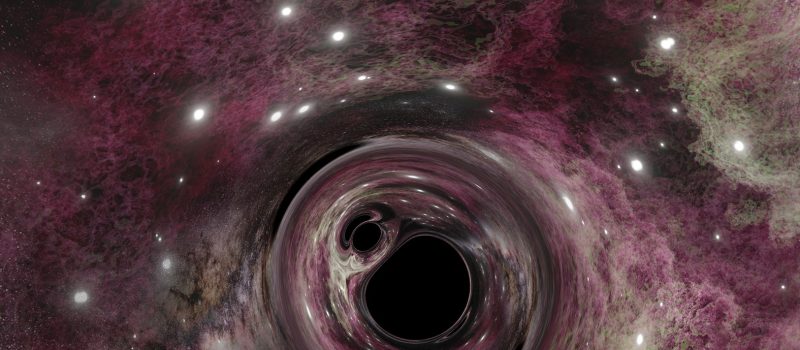

(Imagen: Un agujero negro de 31,5 de masa solar con un agujero negro compañero de 8,38 de masa solar visto frente a su nube molecular (generado por ordenador) antes de la fusión. La banda distante de la Vía Láctea se puede ver hacia la parte inferior izquierda de los agujeros negros. La luz se deforma cerca de los agujeros negros debido a su fuerte gravedad. Créditos: Aaron M. Geller / Northwestern University CIERA & NUIT-RCS; ESO / S. Brunier.)